※このページには広告を含むことがあります。

こんな悩みを解決します。

Notion↗は仕事に役立つ万能ツールで、タスク管理・メモ・クラウドストレージなど、あらゆる機能を集約して使えます。

ただ危険性を知らずに使うと会社に不利益を与え、個人情報が漏洩する可能性もあります。

このページでは私が2023年2月から営業職の業務にNotionを使い続ける実体験も踏まえて、「Notionの危険性」「Notionのセキュリティ対策」「利用時に気を付けること」を解説します。

このページを読むと「個人ワーク」でも「チーム利用」でも利用時の不安を払拭し、安心して仕事にNotionを活用できます。

先に概要をお伝えします。

- Notionは使い方により情報漏洩の危険性があり、リスクがゼロとは言えない

- Notion社は様々なセキュリティ対策に取り組み、基本的には安心して使える

- 危険性を最低限まで減らすには、ユーザーの理解と対策も必要

詳しく解説します。

-

- 中小メーカーの営業職

…既存顧客100社500名以上、新規営業も行う

≫実務に活かせる!業務効率化のアイデア集

- 中小メーカーの営業職

-

- 業務効率化のために始めたタスク管理歴10年

…手書きメモ→iPhone純正メモアプリ→Googleカレンダー→Notion

≫Notionのおすすめタスク管理テンプレート

- 業務効率化のために始めたタスク管理歴10年

-

- 営業成績

…2023年:前年対比131.9%・目標対比118.3%

…2024年:前年対比99.2%・目標対比89.3%

- 営業成績

- Notionの危険性8つ

- Notionのセキュリティ対策20項目

- ISO27001認証取得

- SOC2Type1・Type2・SOC3

- GDPR(一般データ保護規則)に準拠

- AWS(Amazon Web Services)

- TLS 1.2|安全な通信規格

- AES256|データの暗号化

- KMS(キー管理サービス)

- パッケージ監視と脆弱性スキャン

- WAF

- SIEM(セキュリティイベント情報管理)|アクセス監視・ログの取得

- 二段階認証|ログイン時

- SSO|ユーザーのログイン管理

- ユーザーのアクセス管理

- SCIM API|ユーザーのアクセス管理

- Notion社内のセキュリティ対策

- ベンダーリスクマネジメント

- ソフトウェア開発ライフサイクル

- 脅威モデリングとセキュア設計レビュー

- バグバウンティプログラム

- 障害情報の開示

- ユーザーが取り組むべき12個の対策|人的ミスの予防

- Webツールの危険性は、情報漏洩のリスク

- 異変を確認する方法

- Notionで働きやすい環境づくり!

Notionの危険性8つ

Notionを仕事で使う場合は、以下8つの危険性があります。

| 危険性8つ | 確認方法 | 対策・設定方法 | 参照URL |

|---|---|---|---|

| 不正アクセスによる情報漏洩 | ・監査ログの確認 (有料エンタープライズプラン) | ・二段階認証の設定 ・強力なパスワードの使用 ・定期的なパスワード変更 | https://www.notion.so/ja/help/audit-log |

| 外部ツール連携による情報漏洩 | ・連携済みアプリの確認 | ・不要な連携アプリの削除 ・信頼できるアプリのみ連携 | https://www.notion.so/ja/help/embed-and-connect-other-apps →「接続済みアプリの確認」 |

| ページ情報の紛失 | ・定期的なバックアップの確認 | ・自動バックアップの設定 ・重要なページの手動エクスポート | https://www.notion.so/ja/help/back-up-your-data |

| 誤操作による外部への一般公開 | ・ページ共有設定の確認 | ・共有設定のデフォルトを「非公開」に ・公開前の確認プロセスの導入 | https://www.notion.so/ja/help/guides/understanding-notions-sharing-settings |

| 無関係な外部ユーザーをゲストに招待 | ・ゲストユーザーリストの確認 | ・ゲスト招待権限の制限(有料) ・定期的なゲストユーザーの見直し | https://www.notion.so/ja/help/guides/understanding-notions-sharing-settings |

| 無関係のメンバーに情報公開 | ・ページアクセス権限の確認 | ・細かなアクセス権限の設定 ・定期的な権限の見直し | https://www.notion.so/ja/help/add-members-admins-guests-and-groups#ゲスト |

| 情報の改ざん | ・ページ履歴の確認 | ・重要ページの編集権限の制限 ・ページロック機能の活用 | https://www.notion.so/ja/help/audit-log https://www.notion.so/ja/help/sharing-and-permissions#権限レベル |

| エクスポートによる情報流出 | ・エクスポート履歴の確認 | ・エクスポートの無効化 | https://www.notion.so/ja/help/audit-log |

Web上で動作するため「リスクはゼロにならない」と理解しておきましょう。

ただNotionは万全なセキュリティ対策に取り組み、ユーザーの対策も組み合わせるとより安全に使えます。

詳しく説明します。

不正アクセスによる情報漏洩

外部の脅威あるプログラムなどからの不正アクセスにより、情報漏洩の危険性があります。

Notionはクラウド型のサービスで、情報を入力する際にインターネットを介した通信を行うため、不正アクセスを受ける可能性があります。

例えば以下のような状況が起こり得ます。

- サイバー攻撃によるサーバーの乗っ取りで、顧客情報が流出する

- パスワードを使い回しにより、フィッシング詐欺にあい、個人情報・社外秘情報が漏洩する

対策としてNotionはTLS1.2・AES256の暗号化とWAFによる監視を行っています。

さらにユーザーが「二段階認証」「強度の高いパスワード設定」「定期的なパスワード変更」を行うことで、より安全に利用できます。

外部ツール連携による情報漏洩

外部ツールと連携することで、情報漏洩の危険性があります。

Notionは外部ツールと連携できる機能があり、外部ツール側のセキュリティリスクがある場合、Notionの対策が万全でも情報漏洩のリスクがあります。

例えば以下のような危険性があります。

信頼性の低いツールと連携した結果、そのツールがサイバー攻撃を受けて情報漏洩が起こる

対策としてNotionはベンダーリスクマネジメントを行い、提携する企業にもNotion社と同レベルのセキュリティを義務付けています。

さらにユーザーは「信頼できる外部ツールのみと連携」「定期的な連携ツールの見直し」を行うことで、より安全に利用できます。

ページ情報の紛失

Notionに作成したページを紛失する危険性があります。

「システム障害」や「ユーザーの誤操作」により、重要な情報を含むページを失う可能性があります。

例えば以下のような状況が起こり得ます。

- Notionのシステムトラブルで、保存している情報が消失する

- ユーザーが誤ってページを削除する

- ユーザーが誤ってページをプライベートセクションに移動させ、他のメンバーが閲覧できなくなる

対策としてNotionはAWS(Amazon Web Services)を利用して、24時間年中無休のセキュリティを確保し、1日1回以上のバックアップを行います。

さらに利用者は「自動バックアップの設定」「重要なページの手動エクスポート」で、より安全に利用できます。

誤操作による外部への一般公開

ユーザーの誤操作により、内部情報が外部に公開される危険性があります。

誤った操作で「Web公開」を設定すると、Notionアカウントを持たない人も該当のページを見ることができます。

例えば、以下のような状況が発生します。

- Notion初心者が誤ってページを「Web公開」に設定する

- 「Web公開」で「ネット検索を許可」すると、Googleなどの検索結果にページが表示される

対策としてNotionはクリック1つでWeb公開されないよう設計され、万が一公開してもすぐに「公開停止」が可能です。「設定」の「サイト」で公開サイトを一覧で確認できます。

さらに利用者が「共有設定のデフォルトを非公開に変更」「公開前の確認プロセスの導入」により安全に利用できます。

・

無関係な外部ユーザーをゲストに招待

外部ユーザーを間違えて招待する危険性があります。

Notionには「メンバー」「ゲスト」として招待する機能があり、「メールアドレスの入力」「Slackから追加」を誤ることで、無関係なユーザーがページを見れる状態になります。

例えば以下のような状況が起こります。

- 共有時に入力するメールアドレスを間違い、無関係なユーザーを招待する

- 共有時に「Slackから連絡先情報を追加」で、誤ったユーザーを選択する

Notionでは招待済みのゲストを「共有」で確認でき、万が一誤ったユーザーを招待した後でも、ページにアクセスできないよう3クリックで削除できます。

さらにユーザーが「ゲスト招待権限の制限(有料)」「定期的なゲストユーザーの見直し」でより安全に利用できます。

無関係のメンバーに情報公開

権限設定を誤り、情報を見せたくないメンバーにも情報を開示する危険性があります。

ページの重要性に対してメンバーごとに適切な権限設定を行わないことで発生します。

例えば以下のような状況が起こります。

- 一般社員に給与計算と人事評価ページが共有され、個人情報が開示される

- アルバイト社員に営業戦略ページが共有され、外部に持ち出される

対策として、Notionは「設定」の「メンバー」で権限を一覧で確認でき、管理しやすい環境を提供しています。

さらにユーザーは「アクセス権限の設定」「権限の定期的な見直しにより安全に利用できます。

≫参照:Notionの料金プラン

情報の改ざん

Notion上のページを改ざんされる危険性があります。

「ページ設定(ロック)」や「権限(編集)」を誤ることで機密情報が改ざんされ、不利益を被ることがあります。

例えば以下のような状況が起こります。

- 商品情報が改ざんされ、誤った情報が顧客に伝わり、商品回収につながる。

- 経理情報が改ざんされ、利益計算と納税金額が異なり、脱税につながる。

対策としてNotionはページの「更新履歴」「アナリティクス(閲覧数)」を確認でき、過去の履歴やアクセス者を確認し、情報変更を追跡できます。

さらにユーザーは「重要ページの編集権限を制限」「ページロック機能を活用」すると、より安全に使えます。

エクスポートによる情報流出

エクスポート機能により情報流出の危険性があります。

ページを「PDF」や「CSV」などの型式で端末にダウンロードでき、悪用される可能性があります。

例えば以下のような状況が起こります。

- 得意先情報が流出し、競合企業に漏洩することで、顧客を失う

- 営業戦略をUSBに保存し、外出中に紛失する

ユーザーの対策として「エンタープライズプラン(有料)」を活用するとメンバーによるエクスポート機能を無効化でき、より安全に利用できます。

以上の危険性がありますが、Notionの行うセキュリティ対策に加えてユーザー自身が対策を行うことで、危険性を減らすことができます。

Notionのセキュリティ対策20項目

Notionのセキュリティ対策は万全で、安心して仕事に活用できます。

以下20項目のセキュリティ対策に取り組み、世界中の大企業からベンチャー企業まで広く活用されています。

| No | セキュリティ対策 | 詳細 | 導入企業の一例 |

|---|---|---|---|

| 1 | ISO27001 | 国際規格により継続改善やリスク対応が保証 | NTTデータ・Microsoft |

| 2 | SOC2Type1・Type2・SOC3 | 適切なセキュリティ対策の実施を第三者が保証 | KDDI・Salesforce |

| 3 | GDPR | 個人情報の取扱に厳しいEU域の規則と義務 | ソフトバンク・Amazon |

| 4 | AWS | 暗号化・バックアップ・物理的対策などの実施 | ユニクロ・Microsoft |

| 5 | TLS 1.2 | サーバーと相互認証し暗号化したデータを送受信 | Chatwork・Slack |

| 6 | AES256|安全な通信規格 | データを送信および保存中に78桁の鍵で暗号化 | LINE・Dropbox |

| 7 | KMS(キー管理サービス) | 暗号化・バックアップなどの自動管理 | 楽天・Amazon |

| 8 | パッケージ監視と脆弱性スキャン | 自動的にセキュリティを監視し、弱点を特定 | 三井住友銀行・Amazon |

| 9 | WAF(Webアプリケーションファイアウォール) | ネットワークトラフィック監視・不正行為を検知してブロック | ソフトバンク・IBM |

| 10 | SIEM | アクセス監視・ログの取得 | 三井住友銀行・ウォルマート |

| 11 | 二段階認証 | ID・パスワード以外の認証で、不正ログインを防止 | マイナポータル・Facebook |

| 12 | シングルサインオン | 認証情報やアクセス権を一元管理できる | マイナポータル・Microsoft 365 |

| 13 | ユーザーのアクセス管理 | ワークスペースのアクセスを管理し、人的ミスを予防 | サイボウズOffice・Google Workspace |

| 14 | SCIM API | トークンを介してアクセス許可し、不正アクセスや情報漏洩を防ぐ | サイボウズ・Microsoft |

| 15 | Notion社内のセキュリティ | 社内研修や内部セキュリティ監査による継続的な追跡 | 楽天・Apple |

| 16 | ベンダーリスクマネジメント | 連携する他企業を調査してセキュリティを維持 | NTTデータ・Apple |

| 17 | ソフトウェア開発ライフサイクル | 脅威モデリング・セキュリティスキャンなど決まった手順に従って実施 | トヨタ自動車・Google |

| 18 | 脅威モデリングとセキュア設計レビュー | 脆弱性を特定・対策、アプリの設計段階でセキュリティ評価を実施 | 三菱UFJ銀行・Google |

| 19 | バグバウンティプログラム | バグを発見した開発者に報奨金を支払い、脆弱性の早期発見と修正 | LINE・Facebook |

| 20 | 障害情報の開示 | 問題発生の状況をいつでも確認できる | 楽天・Twitter |

詳しくご紹介します。

≫参照:セキュリティとプライバシー|Notion公式

≫参照:セキュリティとプライバシーの詳細|Notionヘルプページ

≫参照:Notionのセキュリティ対策|Northsand

ISO27001認証取得

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 1 | ISO27001 | 国際規格により継続改善やリスク対応が保証 | NTTデータ・Microsoft |

情報セキュリティマネジメントシステム(ISMS)に関する国際規格で、セキュリティの維持が保証されます。

Notionは2022年にISO27001の認証を取得しています。継続的な改善やリスク対応も実施されるため、セキュリティの維持について安全です。

日本のNTTデータ・ソニーなど7,300社以上(2023年5月時点)、海外のMicrosoft・インテルなどでも取得されています。

≫参照:ISO27001認証|Notion公式

≫参照:ISO27001とは|一般財団法人 日本品質保証機構

セキュリティが維持されているか、一目で判別できますね。

SOC2Type1・Type2・SOC3

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 2 | SOC2Type1・Type2・SOC3 | 適切なセキュリティ対策の実施を第三者が保証 | KDDI・Sa |

SOC(Service Organization Control)は米国公認会計士協会(AICPA)が定めたサイバーセキュリティのフレームワークです。

適切なセキュリティ対策が行われていることを、公認会計士などの第三者が保証します。

Notionは「SOC 2 Type1・Type2」および「SOC 3」の認証を取得しています。SOC2を2021年8月10日に取得しています。

日本のKDDI(SOC1 Type1・SOC2 Type1)・富士通(SOC1 Type2・SOC2 Type2)、海外のMicrosoft・Salesforce(SOC 2 Type 2)でも取得しています。

適切なセキュリティ対策が実施されているか、一目でわかりますね。

GDPR(一般データ保護規則)に準拠

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 3 | GDPR | 個人情報の取扱に厳しいEU域の規則と義務 | ソフトバンク・Amazon |

GDPR(General Data Protection Regulation)は2018年に施行されたEU地域の個人データの収集・処理・保管・転送などの規則です。個人情報の取り扱いは世界有数の厳しさと言われます。

NotionはGDPRに準拠しています。EU域内でのサービス提供にとどまらず、世界中のユーザーの個人情報を高い水準で保護しています。

日本の富士通・ソフトバンク、海外のGoogle・Amazonなども準拠しています。

≫参照:「GDPR」の罰則が厳しい理由|ZDNET

≫参照:GDPR|個人情報保護委員会

世界有数の厳しい個人情報保護規則に準拠していますね。

AWS(Amazon Web Services)

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 4 | AWS | 暗号化・バックアップ・物理的対策などの実施 | ユニクロ・Microsoft |

AWS(Amazon Web Services)は、物理的セキュリティ・ネットワークセキュリティ・データの暗号化・アクセス制御などで不正アクセスや情報漏洩を守るクラウドコンピューティングサービスです。

NotionはAWSのデータセンターを使用し、24時間年中無休のセキュリティに守られています。すべてのユーザー・システムデータは暗号化され、1日1回以上自動でバックアップされます。

日本のユニクロ(ファーストリテイリング)・リクルートホールディングス、海外のGoogle Cloud Platform・Microsoft Azureなどでも使われます。

セキュリティ対策されたコンピュータ資源をベースに使っていますね。

TLS 1.2|安全な通信規格

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 5 | TLS 1.2 | サーバーと相互認証し暗号化したデータを送受信 | Chatwork・Slack |

TLS(Transport Layer Security)1.2は、安全な通信を行う規格です。ユーザーがデバイスで入力した内容などがサーバーに送受信されるときに機能します。

サーバーと相互認証(ハンドシェイク)(お互いが正しい相手か確認)したうえ、AES256を使って暗号化したデータを送受信するため、安全です。

日本のChatwork・BASEや、海外のSlack・Microsoft Teamsなどでも使われます。

ログイン情報・投稿内容の保存、などの通信を盗み見られない環境ということですね

AES256|データの暗号化

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 6 | AES256|安全な通信規格 | データを送信および保存中に78桁の鍵で暗号化 | LINE・Dropbox |

AES(Advanced Encryption Standard)256は、TLS1.2でユーザーがデバイスで入力した内容などがサーバーに送受信されるときに、ユーザーのデータを暗号化します。

暗号化には256ビット(10の256乗=78桁の数字)の暗号解読キーを使います。万が一第三者にデータを傍受されても、暗号を解読しない限りデータの中身は見れません。

スーパーコンピューターを使っても解読には数十億年かかるといわれ、データの内容を理解することは困難です。以下にあるように、AESは安全といえます。

現在まで、AESは実質的に脅威がありません。(2023年5月9日)

AES-256暗号化とは?|Website Rating

日本のLINE・Yahoo!メールや、海外のGoogleドライブ・Dropboxなどでも使われます。

これまでに脅威がない78桁のキーの暗号化を使っていますね。

KMS(キー管理サービス)

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 7 | KMS(キー管理サービス) | 暗号化・バックアップなどの自動管理 | 楽天・Amazon |

KMS(Key Management Service)は暗号解読キーや証明書など重要な情報を安全に管理するサービスです。強力な暗号鍵を作成・保存・使用・廃棄します。

強力な暗号化・暗号鍵へのアクセス制御・監視・ログの記録・バックアップ・年1回のローテーション(暗号鍵の変更)などが自動管理できて安全です。

日本の楽天・三井住友銀行、海外のAmazon・Googleなどでも使われます。

暗号化キーの管理も専門家に任せて安全ということですね。

パッケージ監視と脆弱性スキャン

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 8 | パッケージ監視と脆弱性スキャン | 自動的にセキュリティを監視し、弱点を特定 | 三井住友銀行・Amazon |

全ての機器やサービスの基盤について、自動的にセキュリティの状態を監視(パッケージ監視)し、弱点を継続的に特定(脆弱性スキャン)します。

パッケージ監視では、最新のセキュリティアップデートを適用することでセキュリティのリスクを軽減します。

脆弱性スキャンでは、セキュリティの弱点を早期に修正することで、常にセキュリティが維持されます。

日本の三井住友銀行・トヨタ自動車、海外のAmazon・Microsoftなどでも使われます。

自動的にセキュリティのアップデートと脆弱性を特定していますね。

WAF

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 9 | WAF(Webアプリケーションファイアウォール) | ネットワークトラフィック監視・不正行為を検知してブロック | ソフトバンク・IBM |

WAFは(Webアプリケーションファイアウォール)サーバーやアプリケーションを保護するツールで、ネットワークトラフィック(送受信されるデータ)を監視し、不正アクセスや攻撃を検知・ブロックします。

セキュリティ専門家が24時間365日、URL・IPアドレスなど外部からアクセスできる部分(パブリックエンドポイント)を保護します。

日本のソフトバンク・NTTデータ、海外のIBM・McAfeeなどでも使われます。

SIEM(セキュリティイベント情報管理)|アクセス監視・ログの取得

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 10 | SIEM | アクセス監視・ログの取得 | 三井住友銀行・ウォルマート |

SIEM(Security Information and Event Management)により、セキュリティに問題が起こったとき(インシデント)に早期対応ができます。

自動的にログやイベントデータをリアルタイムで収集・記録・分析し、ネットワーク上の異常な動作や攻撃の可能性などを検知し、アラートで知らせます。

日本の三井住友銀行・トヨタ自動車、海外のウォルマート・IBMなどでも使われます。

二段階認証|ログイン時

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 11 | 二段階認証 | ID・パスワード以外の認証で、不正ログインを防止 | マイナポータル・Facebook |

アカウントにログイン時、ID・パスワード以外の認証(電話番号・認証システム・バックアップコード)を設定し、不正なログインを防ぎます。

Notionでは、2023年4月26日にログイン時の二段階認証が設定できるようになりました。

≫参照:二段階認証の設定ができるように|Notion JapanのX

≫参照:二段階認証|Notionヘルプセンター

日本のマイナポータル・LINE、海外のGoogle・Facebookなどでも使われます。

二段階認証を求める声はSNS上でもよく聞いたので、安心できますね。

SSO|ユーザーのログイン管理

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 12 | シングルサインオン | 認証情報やアクセス権を一元管理できる | マイナポータル・Microsoft 365 |

SSO(Single Sign On)は、複数のアプリやサービスに1回の認証でログインできる仕組みです。セキュリティの向上とログイン時の手間が省けます。ビジネスプラン以上(月額15$/人~)で使えます。

認証情報やアクセス権を一元管理でき、セキュリティ対策された認証プロトコル(OAuth・SAML)を使って安全性を確保できます。

同様のツールは、日本のマイナポータル(デジタル庁)・マネーフォワード、海外のGoogle Workspace・Microsoft 365でも使われます。

ユーザーのアクセス管理

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 13 | ユーザーのアクセス管理 | ワークスペースのアクセスを管理し、人的ミスを予防 | サイボウズOffice・Google Workspace |

ワークスペースのアクセスを管理し、人的ミスを予防できます。管理レベルはプランにより異なります。上位のプランほど、より詳細な管理が可能です。

以下を設定して、ユーザーによる不慮の人的ミスを防ぎ、情報漏洩のリスクを軽減できます。

- 無料プラン

…チームスペースのメンバーのアクセス権限・セキュリティのサイドバーの編集可否 - プラスプラン

…ワークスペース設定とメンバーの追加可否・チームスペースの編集権限 - ビジネスプラン

…SAMLSSOの利用・プライベートスペースの作成・チームスペースのWeb公開無効化・ゲストの無効化・エクスポートの無効化 - エンタープライズプラン

…ワークスペース全体でWeb公開を無効化・ゲストの無効化・ページ複製の無効化・エクスポートの無効化

日本のサイボウズOffice・Salesforce、海外のActive Directory・Google Workspaceなどでも取り入れています。

SCIM API|ユーザーのアクセス管理

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 14 | SCIM API | トークンを介してアクセス許可し、不正アクセスや情報漏洩を防ぐ | サイボウズ・Microsoft |

SCIM (System for Cross-domain Identity Management)API は、OAuth2.0とOpenID Connectのセキュリティプロトコルに基づいた、ユーザーのアクセス管理です。エンタープライズプラン(月額20$/人~)で使えます。

ユーザーはアカウント情報を直接提供せず、トークンを介してアクセス許可でき、不正アクセスや情報漏洩を防げます。

異なるドメイン間のID情報を共有でき、ユーザーアカウントの管理や同期を自動化し、手間も削減できます。

日本のサイボウズ・IBM、海外のMicrosoft・Oktaなどでも使われます。

Notion社内のセキュリティ対策

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 15 | Notion社内のセキュリティ | 社内研修や内部セキュリティ監査による継続的な追跡 | 楽天・Ap |

新入社員研修・年1回の従業員研修・従業員の身元調査・従業員がログイン時の多要素認証(MFA)を必須とし、Notion社内でもセキュリティ対策に取り組みます。

年1回以上の内部セキュリティ監査およびインシデント管理計画によるレビュー・テストも行い、社内のセキュリティ対策を継続的に追跡します。

日本の楽天・三井住友銀行、海外のApple・Googleも同じ取り組みを実施しています。

ベンダーリスクマネジメント

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 16 | ベンダーリスクマネジメント | 連携する他企業を調査してセキュリティを維持 | NTTデータ・Apple |

連携する他企業を調査してセキュリティを維持します。

具体的な調査内容は明示されていませんが、どの企業と連携しているかは確認できます。日本語訳で紹介する以下の記事も参照ください。

日本のNTTデータ・ソニー、海外のApple・Googleも実施しています。

ソフトウェア開発ライフサイクル

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 17 | ソフトウェア開発ライフサイクル | 脅威モデリング・セキュリティスキャンなど決まった手順に従って実施 | トヨタ自動車・Google |

定義されたSDLC(Systems Development Life Cycle)=ソフトウェア開発ライフサイクルに従って、新たなリリースやアップデートが開発されます。

脅威モデリングとセキュア設計レビューを実行し、重要な機能のセキュリティスキャンも行います。

バグバウンティプログラムも実施し、随時バグ(脆弱性)の発見に努めます。脆弱性管理プログラムで重大なセキュリティの問題にも対処します。

日本のトヨタ自動車・ソニー、海外のGoogle・Amazonも取り入れています。

脅威モデリングとセキュア設計レビュー

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 18 | 脅威モデリングとセキュア設計レビュー | 脆弱性を特定・対策、アプリの設計段階でセキュリティ評価を実施 | 三菱UFJ銀行・Google |

脅威モデリングとは、システムやアプリケーションの脆弱性・脅威を特定し、対策を検討します。

セキュア設計レビューは、新たなアプリケーションの設計段階でセキュリティを評価します。

日本の三菱UFJ銀行・楽天、海外のGoogle・Amazonでも実施しています。

バグバウンティプログラム

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 19 | バグバウンティプログラム | バグを発見した開発者に報奨金を支払い、脆弱性の早期発見と修正 | LINE・Facebook |

バグを発見した開発者に報奨金を支払うプログラムを実施しています。システムやアプリケーションの脆弱性が早期に発見・修正できる環境です。

日本のLINE・サイボウズ、海外のGoogle・Facebookも実施しています。

「報酬なしで報告だけ」できる企業もありますが、「報奨金を設定」していることで脆弱性の改善に力を入れていることがわかりますね。

障害情報の開示

| No | 内容 | 安全な理由 | 他社の事例 |

|---|---|---|---|

| 20 | 障害情報の開示 | 問題発生の状況をいつでも確認できる | 楽天・Twitter |

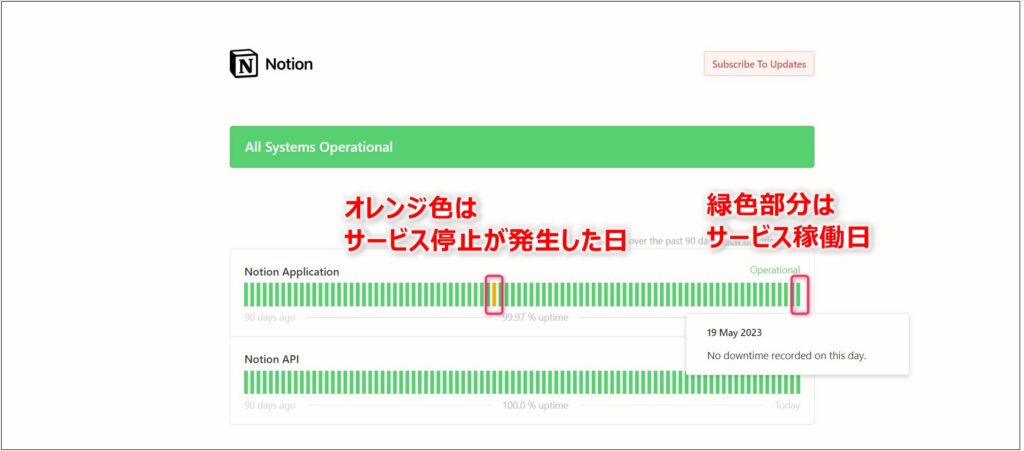

Notion公式ページのステータスから、直近90日間の状況を確認できます。過去起こった不具合もさかのぼって見ることができます。

購読(Subscribe)することで、不具合が起こったときにメールで通知を受け取れます。

日本の楽天・LINE、海外のTwitter・Netflixも実施しています。

以上のセキュリティ対策を行い、Notionは安全に使える万全の体制を整えています。

会社によっては社内規定で導入できない場合もあり、確認が必要ですね。

ユーザーが取り組むべき12個の対策|人的ミスの予防

Notionのセキュリティ対策は万全ですが、情報漏洩の要因のうち87.5%を占める「人的ミス」を予防するために、利用者自身に心構えと対策が必要です。

皆さんがNotionを使う際に、セキュリティのリスクを回避するために行うべき12の対策をご紹介します。

詳しくご紹介します。

二段階認証の設定|ログイン時

2023年4月26日に機能が追加されました。ログインするたびにパスワードとコードの入力が必要で、ID・パスワード情報の漏洩による不正アクセスを守ります。

認証方法は、電話番号・認証システム・バックアップコードから選びます。Notionの「設定」→「マイアカウント」から変更できます。詳しくは以下のリンクもご覧ください。

1度ログインするとログイン状態が維持されるため、同時に「デバイスのパスワード設定」もしておくと良いですね。

少し手間がかかり面倒ですが、万一情報漏洩で問題が起こるリスクを考えると、必要な対策ですね。

パスワードの設定

複雑で第三者に不正ログインされないような対策が必要です。主に以下の工夫をすることでリスクを回避できます。

- 強力なパスワードを使う|複雑(数字・文字・記号を組み合わせ)で長い(少なくとも12文字以上)

- 同じパスワードを複数のアカウントやツールで使い回さない

- 定期的に変更する

- 他人と共有しない

- ノートなどに書き留めない

- パスワードマネージャーを使う

データの共有とアクセス

Notionでは、リンクを共有して第三者がデータ(投稿画面)にアクセス・共有できます。その際に確認と対策すべき内容は、以下の通りです。

- 共有相手のメールアドレス・連絡先を間違えていないか

- 公開範囲の確認|本来アクセス制限をかけるべきページを「Webで公開」に設定していないか

- 外部に公開しているページに、社外秘の情報をアップロードしていないか

- ページを「Webで公開」する際は、複数チェックの手順を定める

定期的なバックアップ

定期的にバックアップを作成しておけば、データの損失・紛失・盗難などが発生したときに過去の正常なデータを復元できます。

Notionの「設定」→ワークスペースの「設定」→「ワークスペースのすべてのコンテンツをエクスポートする」でバックアップできます。

不要なデータを削除

機密情報や個人情報が含まれる不要なデータにアクセスされると、情報漏洩が発生します。そもそも不要なデータを定期的に削除しておくことで、セキュリティを守れます。

デバイスのパスワード設定

パソコン・スマートフォンなどデバイス自体にもパスワードを設定することで、Notionの不正利用を防げます。

他のソフトウェアを最新の状態に保つ

定期的に行われるセキュリティアップデートを行うことで、新たに見つかる脆弱性に対して最新のセキュリティ対策を適用できます。

例えば、パソコンやスマートフォンなどのデバイス、他に使うツールのアップデートを適用します。それにより、情報漏洩のリスクを下げれます。

公共のWi-Fiを使わない

公共のWi-Fiは誰でも使えて便利な反面、通信を傍受されて個人情報を取得される可能性があります。ネットワークのセキュリティ対策が不十分、ネットワーク自体がなりすましの可能性もあります。

どうしても外出先でインターネット接続が必要な場合は、スマートフォンのテザリング機能・ポケットWi-Fiなど、安全な通信環境での使用をオススメします。

不審な動作の確認

例えば、身に覚えのない内容変更・アカウントにアクセスできない、などの不審な動きを定期的に確認します。異変があれば、直ちにパスワードの変更・二段階認証の設定・Notionのサポートに連絡します。

お問い合わせ方法はこちら↗で紹介しています。

デバイスの置き忘れ・紛失・盗難を防ぐ

デバイスの紛失による情報漏洩を守るために、必ずパスワード・指紋認証などを設定しておきます。 万一第三者にデバイスを使用されても、簡単に情報を見れない状態にしておきます。

セキュリティソフトをインストールする

ファイアウォールなどのウイルスを検出・駆除するソフトウェアをインストールし、不正なアクセスや攻撃をブロックします。 定期的に更新することで、最新のセキュリティ環境が整い、より安全です。

セキュリティ意識の向上

定期的にセキュリティの講習を受けることでセキュリティ意識を高め、情報漏洩などのリスクを回避できます。

不審なリンクのクリックやアプリのインストール・フィッシング詐欺(偽サイトや詐欺メール)など、判別しやすくなります。

また、社内でのセキュリティポリシーの徹底や、社員教育の徹底なども、セキュリティの強化につながります。

以上12個の対策を行うと危険性を軽減できます。ただしリスクはゼロでないため、常に警戒心を持ち継続的に対策を行うことが重要です。

≫参照:クラウドサービス利用上の注意点|総務省

≫参照:個人情報の取扱いに関する事故を起こさないために|日本情報経済社会推進協会

≫参照:サイバーセキュリティに関するインターネット利用者の意識調査結果2021年|サイバーセキュリティタスクフォース事務局(総務省)

企業の対策を理解したうえで、ユーザー自身にできることに取り組む、両立が大切ですね。

Webツールの危険性は、情報漏洩のリスク

Webツールの危険性とは、機密情報・個人情報が外部に漏れ、企業や個人が不利益を被るリスクがあることです。

システムの誤作動・人的ミスなどの要因により発生し、予防と対策が求められます。

例えば以下のような状況で発生します。

- 通信が暗号化されず、メールアドレスなど情報を第三者に読み取られ、個人情報が流出する

- 脆弱性の修正や定期監査が行われず、悪意ある攻撃や不正アクセスを受け、サービスが提供できない

- 社外秘のページを誤操作で外部公開し、誰でも閲覧できる状態になり、競合会社に情報が漏れる

このようにWebツールの危険性とは、何らかの原因により、不利益を被るリスクがあることです。

セキュリティとは、利用者情報の保護

「セキュリティ」は「安全」「安心」「保証」という意味です。

語源から読み解くと、「se(~から離れる)」「cura(心配)」「ity(~の性質)」で「心配のいらない状態」というイメージから、「守られている状態」を意味します。

Webツールの「セキュリティ」に置きかえると

サービス提供企業がユーザーの情報を守ること

という意味で、利用者を悪意のある攻撃や不正アクセスなどの脅威から守ります。

≫参照:securityの語源|English Battle

有事の際に起きること

Webツールに危険性があり万が一のことが起きると、個人情報・機密情報が流出し悪用されることで、不利益を被る可能性があります。

例えば以下のようなことが起きます。

- パスワードが不正に入手されて、アカウント内の情報が外部へ流出し、アカウントが乗っ取られる

- 個人情報が流出することで、個人情報の売買に利用されたり、他の犯罪に巻き込まれる(連絡先に使用される)などの二次被害も起こりえます。

≫参照:盗まれた情報の使われ方|BBソフトサービス

- 個人情報が流出することで、個人情報の売買に利用されたり、他の犯罪に巻き込まれる(連絡先に使用される)などの二次被害も起こりえます。

- 社内の機密情報が外部へ流出すると、損害賠償や信用低下につながり、1回あたり4億円以上のコストがかかる

≫参照:情報漏洩とは?企業が具体的に取るべき対策を徹底解説|不正検知Lab

≫参照:情報漏洩するとどうなる?|DataClasys

このようにWebツールに危険性があり有事のことが発生すると、多大な不利益があります。

個人も企業も問題が起こってからでは遅いので、事前の対策が必要不可欠ですね。

情報漏洩の原因は87.5%が人的要因

個人情報が漏洩などのリスクにさらされる原因は、87.5%が人的要因(誤送付・紛失・盗難)です。

そのためWebツールの利用時は、企業側のセキュリティ対策を確認するだけでなく、ユーザー自身も心構えと対策が必要です。

以下が個人情報の漏洩事故(2021年度)の内訳を要因別に分類したものです。合計件数は3,048件(100%)、人的要因が2,666件(87.5%)、技術的要因が382件(12.5%)です。

要因 内容 件数 人的 誤送付 メール 1,128 人的 誤送付 宛名間違い等 353 人的 誤送付 封入ミス 333 人的 誤送付 FAX 124 技術的 その他漏洩 プログラム/システム設計・作業ミス 250 人的 その他漏洩 関係者事務処理・作業ミス等 150 技術的 その他漏洩 不正アクセス・不正ログイン 125 人的 その他漏洩 口頭での漏洩 38 人的 その他漏洩 ウイルス感染 7 人的 紛失 380 人的 その他(漏洩以外) 目的外利用 50 人的 その他(漏洩以外) 誤廃棄 38 人的 その他(漏洩以外) 同意のない提供 33 人的 その他(漏洩以外) 内部不正行為 12 技術的 その他(漏洩以外) 不正取得 7 人的 その他(漏洩以外) 滅失・き損 2 人的 盗難 18 内訳の一覧 ≫参照:2021年度「個人情報の取扱いにおける事故報告集計結果」|プライバシーマーク推進センター)

※「内訳の一覧」の「要因」は、よき改善が追記

このように情報漏洩は人的要因の対策が重要です。

異変を確認する方法

万が一セキュリティやサービスの問題が起きたときは、Notion公式ページ上で状況を確認できます。

システム稼働状況と事故記録

Notionステータスで、過去90日分までのサービス停止時間と発生した問題を確認できます。

- オレンジ色部分は、サービス停止時間が発生した日です。カーソルを合わせると、停止時間と要因を確認できます。

- 緑色部分は、サービスの稼働日です。サービスを停止せずに問題が発生している場合もあります。

過去情報の確認

NotionステータスのUptimeでサービス停止時間、同じくステータスのHistoryで発生した問題を、それぞれ90日以上前の情報も確認できます。

メール配信の登録

Notionステータスから「Subscribe To Updates」を押すと、問題が発生・更新・解決したときの情報をメールで受信できます。

①「Subscribe To Updates」をクリック ②受け取りたいメールアドレスの入力 ③「Subscribe via Email」をクリック で登録できます。

登録には「Notionのプライバシーポリシーが適用」されます。

Notionで働きやすい環境づくり!

NotionはWebサービスのため危険性はゼロにはなりませんが、ユーザーにできる対策も行うことで、より安全に使えます。

概要をおさらいします。

- Notionは使い方により情報漏洩の危険性があり、リスクがゼロとは言えない

- Notion社は様々なセキュリティ対策に取り組み、基本的には安心して使える

- 危険性を最低限まで減らすには、ユーザーの理解と対策も必要

セキュリティ対策を理解したうえでNotionを仕事に活用し、働きやすい環境をつくりましょう!

の危険性は?情報漏洩のセキュリティ対策を徹底解説.jpg)

とは?タスク管理アプリの機能もある!ログイン・使い方・危険性も解説-160x90.png)

登録時に確認しておきたい「プライバシーポリシー」の概要と5つのポイント-120x68.jpg)

の始め方10ステップ|仕事で便利な使い方まで紹介!-120x68.png)

コメント